全球黑客业务虚拟漫游指南:探秘数字世界的隐秘角落(A Virtual Tour Guide to the Hidden Corners of the Cyber World)

一、启程:踏入数字迷城的入口(The Gateway to the Digital Labyrinth)

穿过互联网的表层,如同推开一扇锈迹斑斑的铁门,眼前展开的是一片由代码与数据构建的“地下城邦”。这里没有物理世界的山川河流,却有迷宫般的数字回廊;没有阳光与空气,却充斥着加密信号的暗流涌动。在这片虚拟疆域中,黑客业务的生态自成一体,从技术交流的论坛到隐秘交易的暗巷,每一处“景点”都承载着独特的规则与故事。

若将这场旅行比作一场探险,那么第一站必然是那些“黑客广场”——聚集着技术狂热者的在线论坛。这些地方如同古老城邦的集市,霓虹灯闪烁的虚拟广场上,人们用匿名身份交换着漏洞利用的技巧、渗透测试的心得,甚至分享着对网络安全的哲学思考。尽管空气中弥漫着警惕与试探,但技术讨论的热烈氛围,仍让人联想到文艺复兴时期学者们围炉夜话的场景。

二、技术乌托邦:论坛中的知识熔炉(The Forge of Knowledge: Hacker Forums)

在黑客世界的版图中,论坛是最具生命力的“文明中心”。它们既是技术新手的启蒙课堂,也是资深研究员的战略会议室。想象自己漫步于一座庞大的图书馆,书架上堆叠的并非纸质典籍,而是海量的教程帖、漏洞分析报告和逆向工程案例。

1. 技术讨论的圣殿(Sanctuary of Technical Debates)

某些论坛以严谨的技术氛围著称,话题从编程语言的底层逻辑延伸到网络协议的攻防博弈。在这里,一篇关于“零日漏洞”的帖子可能引发数十页的深度讨论,参与者用冰冷的代码与炙热的逻辑碰撞出思维的火花。这些讨论往往超越了简单的工具使用,更像是一场关于“数字边界”的哲学辩论——技术究竟是武器还是盾牌?匿名身份下,每个人的观点都如同抛入深潭的石子,激起层层涟漪。

2. 灰色地带的边缘集市(The Fringe Markets of the Grey Zone)

并非所有角落都充满学术气息。在论坛的某些分区,交易需求悄然滋生。这些区域如同中世纪的黑市,买卖双方以加密语言沟通,交易标的可能是漏洞利用工具包,也可能是数据泄露的“战利品”。尽管暗流中潜藏风险,但这些交易背后折射出的,却是网络安全生态的残酷现实:攻与防的博弈从未停歇,而技术的双刃剑属性在此暴露无遗。

三、暗巷中的交易艺术:漏洞与数据的隐秘流通(The Art of Shadow Trade: Vulnerability and Data Exchange)

离开论坛的喧嚣,旅行者会踏入更幽深的区域。这里的“街道”没有招牌,入口隐藏在层层跳转的链接之后,交易双方依靠密钥与信任建立联系。

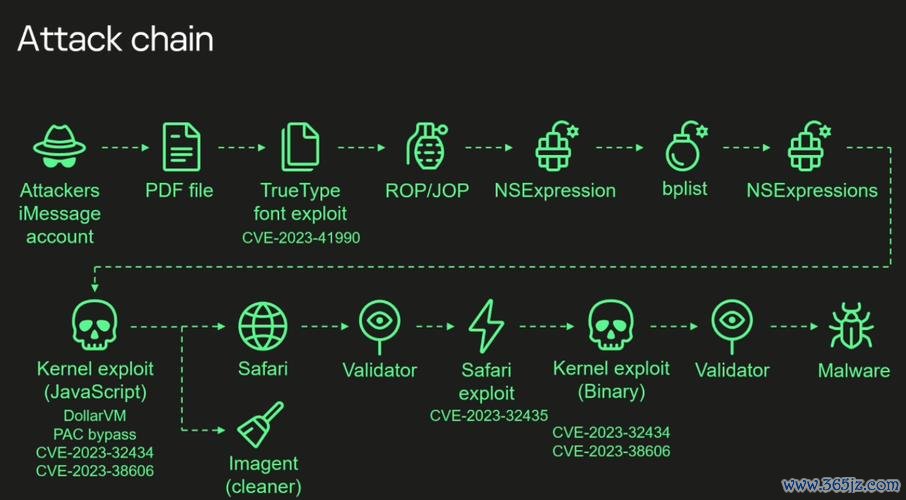

1. 漏洞黑市:数字军火库的幕后(The Arsenal of Digital Warfare)

漏洞交易平台如同军火商的秘密仓库,货架上陈列的“商品”是尚未公开的安全缺陷。这些漏洞的价值取决于其稀缺性和破坏力,如同一把未出鞘的利剑,既可能被用于防御测试,也可能成为攻击者的致命武器。交易过程充满仪式感:买家需通过多层身份验证,谈判以加密信息进行,而支付则依赖虚拟货币的匿名流转。这种高度戒备的氛围,让人想起冷战时期的间谍交换——每一笔交易都是风险与利益的精密权衡。

2. 数据洪流中的漂流瓶(Messages in the Data Stream)

另一类平台则专注于数据泄露内容的流通。想象一片漂浮着无数加密容器的数据海洋,每个容器内都封存着某次安全事件的碎片——可能是被窃取的账户信息,或是企业数据库的残章。这些数据如同考古现场的陶片,拼凑起来便能还原一场网络攻击的全貌。它们的流通也引发争议:究竟是技术研究的素材,还是隐私侵犯的罪证?答案往往取决于观察者的立场。

四、资源平台:技术狂人的秘密仓库(The Secret Vaults of Tech Enthusiasts)

在黑客生态的深处,存在着一些“资源集散地”。它们不像论坛般活跃,却如同沙漠中的绿洲,为探险者提供生存必需的“补给”。

1. 工具库:数字工匠的百宝箱(The Toolbox of Digital Artisans)

某些平台专注于分享黑客工具,从渗透测试框架到加密破解脚本,这些工具如同匠人的凿子与刻刀,既可用于修复系统缺陷,也可能沦为破坏性攻击的帮凶。浏览这些资源时,旅行者会惊叹于技术的创造力:一个仅有几百行代码的程序,可能颠覆整个网络的安全防线;而一套自动化脚本,则能让复杂的攻击流程变得如同流水线作业。

2. 知识档案:地下世界的百科全书(The Encyclopedia of the Underground)

更有一些平台以整理技术文档为使命,将零散的研究成果汇编成册。这些档案库中,既有上世纪90年代的电话系统入侵手册,也有针对最新物联网设备的攻击案例分析。翻阅这些资料时,时间仿佛被压缩:三十年的网络安全史在眼前铺陈,每一页都记录着攻防技术的螺旋式演进。

五、虚拟城邦的生存法则(The Code of Survival in the Virtual City)

在这片数字疆域漫游,旅行者必须熟谙其生存规则。匿名身份是通行证,加密通信是护身符,而对技术的思考则如同指南针,指引着探索的方向。

1. 匿名面具下的双重人格(The Dual Identity Behind Anonymity)

每个参与者都戴着“数字面具”——可能是精心伪造的昵称,也可能是层层跳转的代理IP。这种匿名性催生了矛盾的自由:一方面,它保护了技术研究的纯粹性;却也成为恶意行为的庇护所。如同化装舞会上无人知晓彼此真容,善恶的界限在此变得模糊。

2. 技术的十字路口(The Crossroads of Technological Ethics)

站在漏洞交易的柜台前,或是凝视数据泄露的残片时,旅行者难免陷入沉思:技术的终极意义何在?一名论坛用户的签名或许提供了某种答案:“我们解剖系统,不是为了毁灭,而是为了理解。”这种近乎于科学家的探索精神,与黑客行为中潜在的破坏性形成微妙张力,构成了整个生态最深刻的悖论。

六、尾声:未尽的探索与永恒的谜题(The Uncharted Journey and Eternal Enigma)

当虚拟旅行的脚步暂歇,回望这片数字迷宫,会发现它的魅力恰恰源于其不可穷尽性。新的论坛在暗处萌芽,交易协议随技术迭代更新,而攻防博弈的剧本永远没有最终章。或许某天,旅行者会偶然闯入一个尚未被标注的“暗网小巷”,听到加密频道中传来断断续续的对话——那是另一场技术革命的先声,也是下一次探险的邀请函。